دکتر آی تی

وب سایت شخصی سهیل محمدیان- مترجم کتاب های کودکان و بزرگسالان، متخصص حوزه ی آی تی و شبکه

دکتر آی تی

وب سایت شخصی سهیل محمدیان- مترجم کتاب های کودکان و بزرگسالان، متخصص حوزه ی آی تی و شبکهآموزش ساخت Shortcut برای اپ ریموت دسکتاپ

سلام!

مطلب امروز، مخصوص همهی ادمینهای تنبل (مثل خودم!) هست! پس تنبلهای عزیز؛ بشتابید!

حالا میخوام بهتون یاد بدم که برای اون IP مورد نظر، یه Shortcut درست کنید و بذارید روی دستکاپ بمونه!

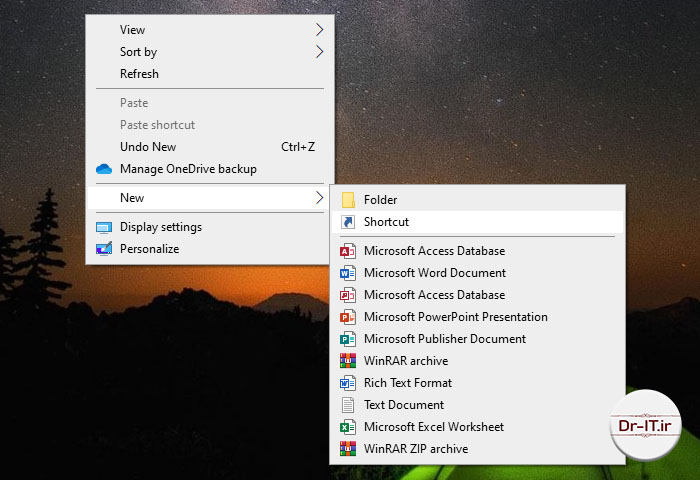

1- روی دسکتاپ راست کلیک کنید و گزینهی New Shortcut رو انتخاب کنید. (میدونم! میدونم خیلی ضایع بود! ولی من از پایه توضیح میدم همهچی رو!

)

)

اگه تا اینجا رو بلد بودید، برای بقیهش با «دکتر IT» همراه باشید!

تنظیمات اولیه برای برقراری ارتباط SSH با سوییچها و روترهای سیسکو

سلام

امروز میخوام بهتون یاد بدم وقتی که یه سوییچ سیسکو رو از کارتن درمیارید، چه رفتاری باید باهاش داشته باشید!

اگه میخواید به قول یکی از دوستان عزیز، «مغازهای» کار کنید، زیاد نمیخواد کارِ خاصی انجام بدید! همینجوری بزنید به برق و کابلهای شبکه رو هم بزنید به پورتهاش و ولش کنید به امان خدا! خودش برای مسیریابی پکتها (Packets)، یه خاکی به سر خودش میریزه!

امّا اگه میخواید براش VLAN تعریف کنید، Port Security براش مشخص کنید، یه فکری به حال fault tolerance و اینها بکنید، پس با «دکتر IT» همراه باشید:

ببینید دوستان، وقتی که یه سوییچ تازه میخرید، توی جعبهش یه کابل آبی رنگ هست به نام کابل کنسول (console). یه سر این کابل، سوکت RJ45 داره (ولی سوکت شبکه نیست) و اون طرفش هم یه پورت RS232. البته توی مدلهای جدیدتر، پورت USB هم میتونه باشه. توصیه میکنم یه کیس پیدا کنید که مادربوردش پورت RS232 داشته باشه. در غیر این صورت، باید از تبدیل RS232 به USB استفاده کنید و البته درایور اون رو هم به کامپیوترتون معرفی کنید.

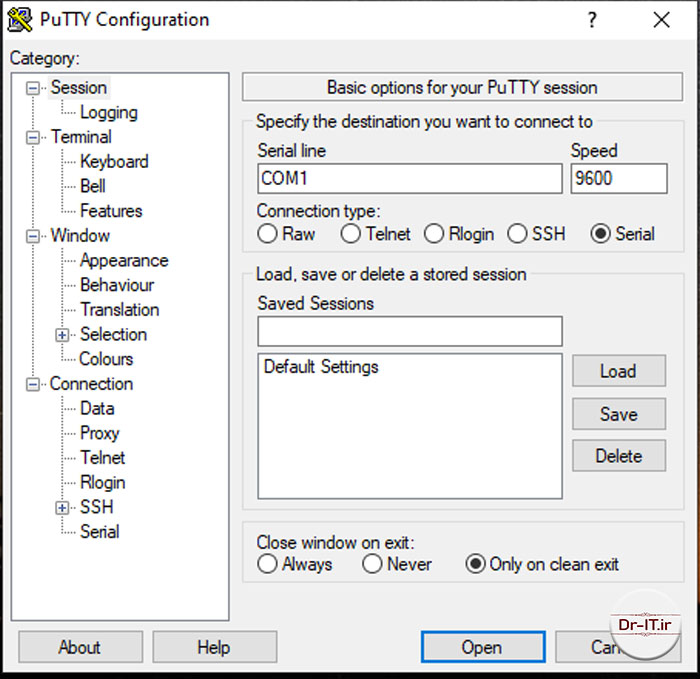

به یه نرمافزار به اسم putty هم احتیاج دارید که میتونید از اینجا دانلودش کنید.

امّا برای اینکه هر دفعه نیاز به رفتن کنار سوییچ و زدن کابل کنسول و استفاده از مبدل RS232 به USB و این مصیبتها رو نداشته باشیم، بهترین راه اینه که قابلیت SSH رو روی سوییچ فعال کنیم و مثل انسانهای متمدن، از طریق شبکه بهش وصل بشیم و تنظیمات رو انجام بدیم.

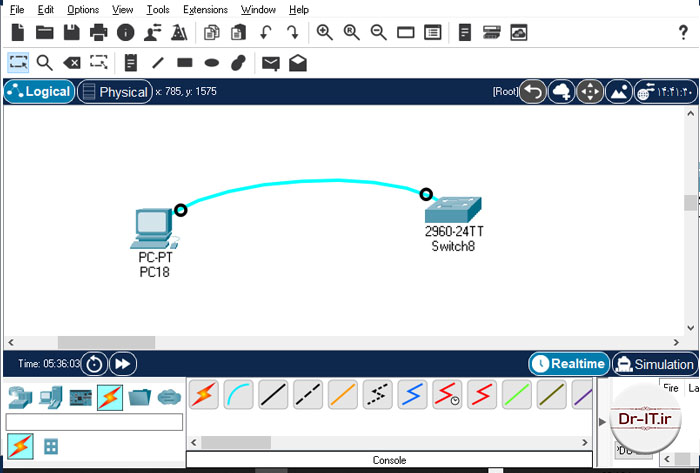

برای این آموزش، من از نرمافزار Cisco Packet Tracer استفاده کردم، برای همین هم شاید کمی با محیط واقعی فرق داشته باشه؛ امّا کلیت کار همینه.

بنابراین قدم اول، همانا فعالسازی SSH روی سوییچ هست که امروز میخوام بهتون یاد بدم؛ ان شا الله:

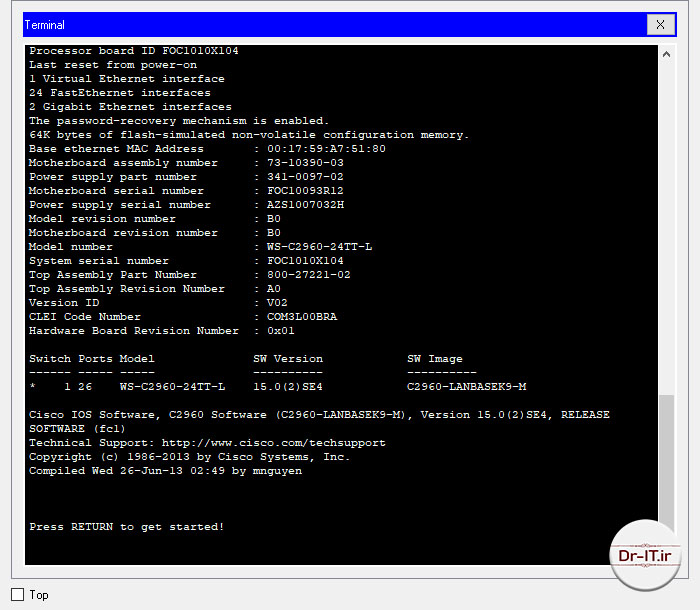

همینطور که توی این محیط میبینید، من یه سوییچ لایه 2 دارم (مدل 2960- 24 پورت) و یک کامپیوتر که با کابل console به سوییچ وصل کردم.

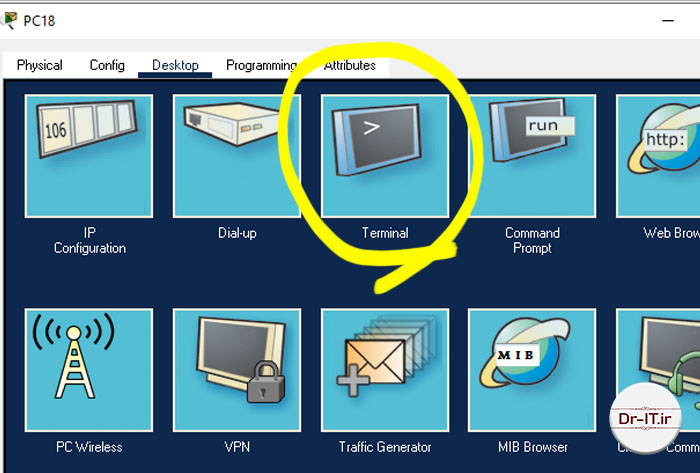

حالا روی PCمون توی محیط نرمافزار Packet Tracer کلیک میکنیم و ازپنجرهی باز شده، وارد تب Desktop میشیم و روی Terminal کلیک میکنیم. این Terminal، در واقع همون ابزاری هست که توی محیط واقعی، به جاش از نرمافزار putty استفاده میکنیم.

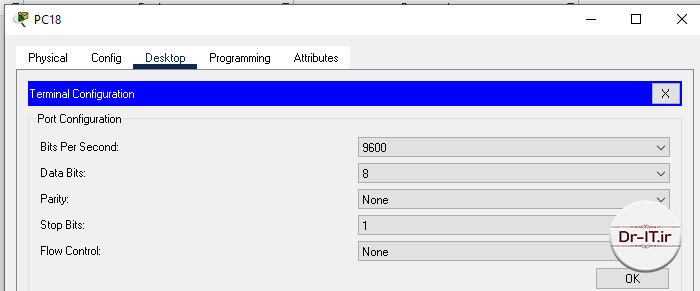

تنظیمات پیشفرض رو تأیید میکنیم و وارد محیط Terminal میشیم. (یادتون باشه که وقتی با نرمافزار putty هم میخواید به سوییچ یا روتر وصل بشید، همین تنظیمات رو باید انجام بدید؛ فقط چون نرمافزار putty از پروتکلهای Telnet و SSH هم پشتیبانی میکنه، باید پورت Serial رو انتخاب کنید و به جای COM1 هم از توی Device Manager سیستمتون ببینید که سوییچ یا روتر شما رو روی کدوم پورت شناسایی کرده و همون پورت رو انتخاب کنید):

اگه این مراحل رو درست انجام داده باشید، شاهد چنین چیزی خواهید بود: (تجربهی شخصی: بعضی وقتها کابل console در محیط واقعی، مخصوصاً با تبدیل USB دفعهی اول به شما تصویر بوت شدن سوییچ یا روتر رو نشون نمیده. بهتره که اول کابل کنسول رو به سیستم وصل کنید، بعد کابل پاور سوییچ یا روتر رو به برق بزنید و اون رو روشن کنید.)

برای ادامهی آموزش، با «دکتر IT» همراه باشید:

تفاوت هارددیسکهای Thin، Thick Lazily zeroed و Thick Eagerly zeroed در پلتفرم مجازیسازی VMware

سلام

امروز میخوام

یک بار برای همیشه، به یک بازی کثیف خاتمه بدم!

اگه اهل مجازیسازی باشید، میدونید که وقتی توی پلتفرم VMware (اعم از ESXi، vSphere یا vCenter) بخواید یه ماشین مجازی بسازید، موقع ساختن هارددیسک مربوطه، ازتون یه سؤال میپرسه که میخواد این هارددیسک، Thin باشه، Thick (Eagerly zeroed) باشه یا اینکه Thick (Lazily zeroed).

اگه درست حدس زده باشم، خیلی از شماها هم دقیق نمیدونید تفاوت اینها چیه! پس یک بار برای همیشه، میخوام براتون توضیح بدم! پس با «دکتر IT» همراه باشید:

ادامه مطلب ...

نحوهی تهیهی نسخهی پشتیبان از Policyهای دامنه و برگرداندن آنها

سلام!

فوری میرم سر اصل مطلب! یه موردی برام پیش اومد که یه دامین با ویندوز سرور 2003 به عنوان DC (Domain Controller) داشتم که اون رو به ویندوز 2008 و بعد از اون به 2019 تبدیل کردیم. مشکل اینجا بود که Policyهایی که روی DC اولیه بود، به مشکل برخورد. در حدی که قادر به پاک کردن یا ایجاد تغییرات توی Default Domain Policy نبودیم!

نتیجه این شد که اون Policyهای مشکلدار رو rename کنیم، غیرفعالشون کنیم، یه دامین جدید درست کنیم و Policyهای پیشفرض اون رو، بیاریم روی این دامین مشکلدار!

خیلی وارد جزییات نمیشم، فقط میخوام بگم برای بکآپ گرفتن از Policy ها و همینطور import کردنشون روی یه دامین دیگه، باید چی کار کنید!

پس با «دکتر IT» همراه باشید:

ادامه مطلب ...

باز هم حفرهی امنیتی VMWare!

سلام!

آقا این VMWare هم ما رو رسوا کرده، هم خودش رو!  دوباره گزارش شده که یه حفرهی امنیتی داره که اگه vCenter شما به اینترنت

دسترسی داشته باشه، هکرها میتونن خیلی راحت، به صورت Remote به سرور شما

دسترسی پیدا کنن! جالب قضیه اینجاست که چون اکثر ادمینها از طریق همین کنسول زیرساختهای شبکهشون رو مدیریت میکنن (مثل سرورها و سوییچهای مجازی و استوریجها و ...)، این داستان خیلییییی خطرناک میشه! فقط کافیه که مثل مورد قبلی، هکرها هاردهای مجازی شما رو encrypt کنن و ازتون باج بخوان! هیچی دیگه! یا باید پول رو بدین، یا باید از اول زیرساختهای شبکهتون رو ایجاد کنین!

دوباره گزارش شده که یه حفرهی امنیتی داره که اگه vCenter شما به اینترنت

دسترسی داشته باشه، هکرها میتونن خیلی راحت، به صورت Remote به سرور شما

دسترسی پیدا کنن! جالب قضیه اینجاست که چون اکثر ادمینها از طریق همین کنسول زیرساختهای شبکهشون رو مدیریت میکنن (مثل سرورها و سوییچهای مجازی و استوریجها و ...)، این داستان خیلییییی خطرناک میشه! فقط کافیه که مثل مورد قبلی، هکرها هاردهای مجازی شما رو encrypt کنن و ازتون باج بخوان! هیچی دیگه! یا باید پول رو بدین، یا باید از اول زیرساختهای شبکهتون رو ایجاد کنین!

این هم شرح اصلی خبر، به منبعیت (!) وبسایت BleepingComputer:

هکرها شدیداً به دنبال سرورهای VMware vCenter که به اینترنت متصل هستند و وصلهی امنیتی مربوط به دسترسی کنترل از راه دور (RCE) را دریافت نکردهاند، هستند. این حفره که وصلهی امنیتی مربوط به آن چند روز پیش توسط شرکت VMware ارائه شد، بر روی تمام سرورهای vCenter وجود دارد. فعالیتهای هکرها در خصوص پیدا کردن سرورهای آسیبپذیر، روز جمعه 4 ژوئن 2021 (مصادف با 14 خرداد 1400 هجری شمسی!) توسط شرکت امنیتی Bad Packets کشف و روز شنبه نیز توسط کوین بیمونت، متخصص امنیت شبکه تأیید شد.

محققین حوزهی امنیت نیز کد PoC مربوط به این حفرهی امنیتی که از راه دور (RCE) اجرا میشود و حفرهی امنیتی VMware vCenter را هدف میگیرد، با نام CVE-2021-21985 توسعه داده و منتشر کردند. با توجه به آمار موتور جستجوی تخصصی دستگاههای متصل به اینترنت (shodan) در حال حاضر، هزاران سرور vCenter از طریق اینترنت در دسترس بوده که میتوانند از طریق این حفرهی امنیتی، به راحتی آلوده شوند.

پیشتر نیز، پس از معرفی کد PoC دیگری توسط محققین امنیت که مشکل امنیتی RCE مربوط به سرورهای vCenter را معرفی کردهبود (CVE-2021-21972)، هکرها به طور گسترده به دنبال سرورهای آسیبپذیر بودند.

مهاجمین ناشناس میتواند از راه دور، با استفاده از حملاتی نه چندان پیچیده و بینیاز از حضور کاربر، از این حفرهی امنیتی سوءاستفاده کنند. از آنجا که واحد IT و Adminهای شبکه از سرور VMware vCenter برای کنترل سرورها و زیرساختهای شبکهی خود استفاده میکنند، در صورت موفقیتآمیز بودن این حمله، هکرها توانایی کنترل تمامی شبکهی قربانی را خواهند داشت.

شرکت VMware اعلام کرده است: «vSphere Client (HTML5) به دلیل عدم وجود اعتبارسنجی ورودی در پلاگین Virtual SAN Health که به صورت پیشفرض در vCenter فعال بوده، دارای حفرهی امنیتی کنترل از راه دور میباشد. پلاگین Virtual SAN Health، بدون توجه به وجود یا عدم وجود vSAN در مجموعه، به طور پیشفرض در تمامی سرورهای vCenter فعال است.»

شرکت VMware پس از ارائهی وصلهی امنیتی که به دنبال تأیید حفرهی امنیتی CVE-2021-21985 ارائه شده بود، اعلام کرد: «این آپدیت، آسیبپذیری امنیتی سرورها را رفع خواهد کرد و باید در اولین فرصت، بر روی سرورها نصب گردد. این حفرهی امنیتی، فارغ از وجود vSAN، به تمامی کاربران شبکه اجازه میدهد که به سرور vCenter دسترسی پیدا کنند.»

* امکان وقوع حملات باجافزاری

شرکت VMware به مشتریان خود هشدار داد که به دلیل امکان وقوع حملات باجافزاری از این طریق، فوراً اقدام به آپدیت سیستمهای خود کنند. برای نشان دادن اهمیت نصب وصلهی امنیتی vCetner در اولین فرصت ممکن، باید به این نکته اشاره کرد که چندی پیش، وجود حفرهی امنیتی مشابه در محصولات VMware باعث آلوده شدن شبکههای مهمی به باجافزارها شده بود.

گروههای باجافزاری مختلفی مانند Darkside، RansomExx، و Babuk Locker پیشتر از طریق حفرهای امنیتی موجود در VMware و ESXi اقدام به رمزنگاری (encrypt) هارددیسکهای سازمانهای مختلفی کرده بودند.

در خصوص باجافزارها، شرکت VMware پیشنهاد میدهد: «هنگامی که صحبت از باجافزارها به میان میآید، بهتر است فرض کنیم که مهاجمین هماکنون نیز در قسمتی از شبکه، بر روی دسکتاپ و یا حتی در حال کنترل یک کاربر هستند. به همین دلیل است که ما تأکید میکنیم به محض ارائهی یک وصلهی امنیتی، اقدام به نصب آن کنید.»

شرکت VMware برای کاربرانی که قادر نیستند به سرعت اقدام به نصب وصلهی امنیتی مورد نظر کنند، در وبسایت خود (غیر فعال کردن پلاگینها) مراحل غیرفعال کردن این پلاگین را قرار داده که کاربران را از حملات احتمالی مهاجمین محافظت کند.

خلاصه اینکه خیلی مراقب باشین!